Tietojenkalastelu on tunnettu sosiaalisen manipuloinnin tekniikka, jota on monessa eri muodossa: puhelut,

Tietojenkalastelulinkit, jotka johtavat haitallisille sivustoillesisältyvät usein sähköposteihin, jotka näyttävät olevan peräisin luotettavista lähteistä. Ne lähetetään viesteissä sosiaalisissa verkostoissa ja sovelluksissa, kuten Facebook ja WhatsApp. Ne voivat jopa esiintyä hakujonoissa ja johtaa käyttäjiä harhaan. Ja voi olla melko vaikeaa määrittää, onko sivusto tietojenkalastelua. Monet näistä resursseista ovat lähes identtisiä kopioitavien sivustojen kanssa. Tietojenkalasteluviestit ovat yleensä vähemmän tehokkaita, koska nykyaikainen tekniikka tunnistaa ne roskapostiksi. Jotkut niistä päätyvät kuitenkin edelleen postilaatikkoosi.

Syy tietojenkalastelun suosioon on selvä -Kyberrikolliset voivat hyökätä useiden ihmisten kimppuun kerralla. Massiivisten käyttäjähyökkäysten torjumiseksi Avast-asiantuntijat käyttävät tekoälyteknologiaa.

Tietokalastelun havaitseminen AI: n avulla

Rikolliset luovat verkkosivustoja pettääkseen ihmisiäjotka ovat hyvin samanlaisia kuin todelliset ja luotettavat resurssit. Visuaalinen samankaltaisuus riittää usein johtamaan harhaan herkkäuskoisia käyttäjiä - he jättävät helposti valtuustietonsa ja muut luottamukselliset tietonsa.

Teoriassa kyberrikolliset voivat käyttääphishing-sivuilla on samat kuvat kuin alkuperäisillä resursseilla. Alkuperäisten sivustojen omistajat voivat kuitenkin nähdä palvelimillaan linkkejä huijareiden toimittamiin kuviin. Lisäksi tarkan kopion luominen sivustosta vaatii aikaa ja vaivaa. Tässä tapauksessa verkkorikollisten olisi toistettava phishing-resurssin suunnittelu ja kiinnitettävä huomiota jokaiseen pikseliin. Tämän seurauksena he lähestyvät tehtävää luovasti ja luovat sivuja, jotka ovat hyvin samankaltaisia kuin alkuperäiset, mutta samalla niissä on pieniä eroja, joita tavallinen käyttäjä tuskin huomaa.

Avastilla on satojen verkostomiljoonia antureita, jotka tarjoavat tekoälyä dataa. Avast skannaa jokaisen käyttäjien vierailevan verkkosivuston ja tutkii huolellisesti kyseisten verkkotunnusten suosion. Myös muut tekijät, kuten verkkosivuston varmenne, verkkotunnuksen ikä ja epäilyttävät tunnisteet URL-osoitteessa, otetaan huomioon arvioitaessa, pitäisikö sivu ladata.

Tietojenkalastelusivuston käyttöikä on yleensä erittäin suuripienet ja hakukoneilla ei ole aikaa indeksoida sitä. Tämä näkyy verkkotunnuksen luokituksessa. Sen suosio ja historia voivat olla myös ensimmäisiä merkkejä siitä, onko sivu turvallinen tai haitallinen. Tarkastettuaan nämä tiedot ja vertaamalla niitä visuaalisiin ominaisuuksiin järjestelmä päättelee, voidaanko sivusto luottaa.

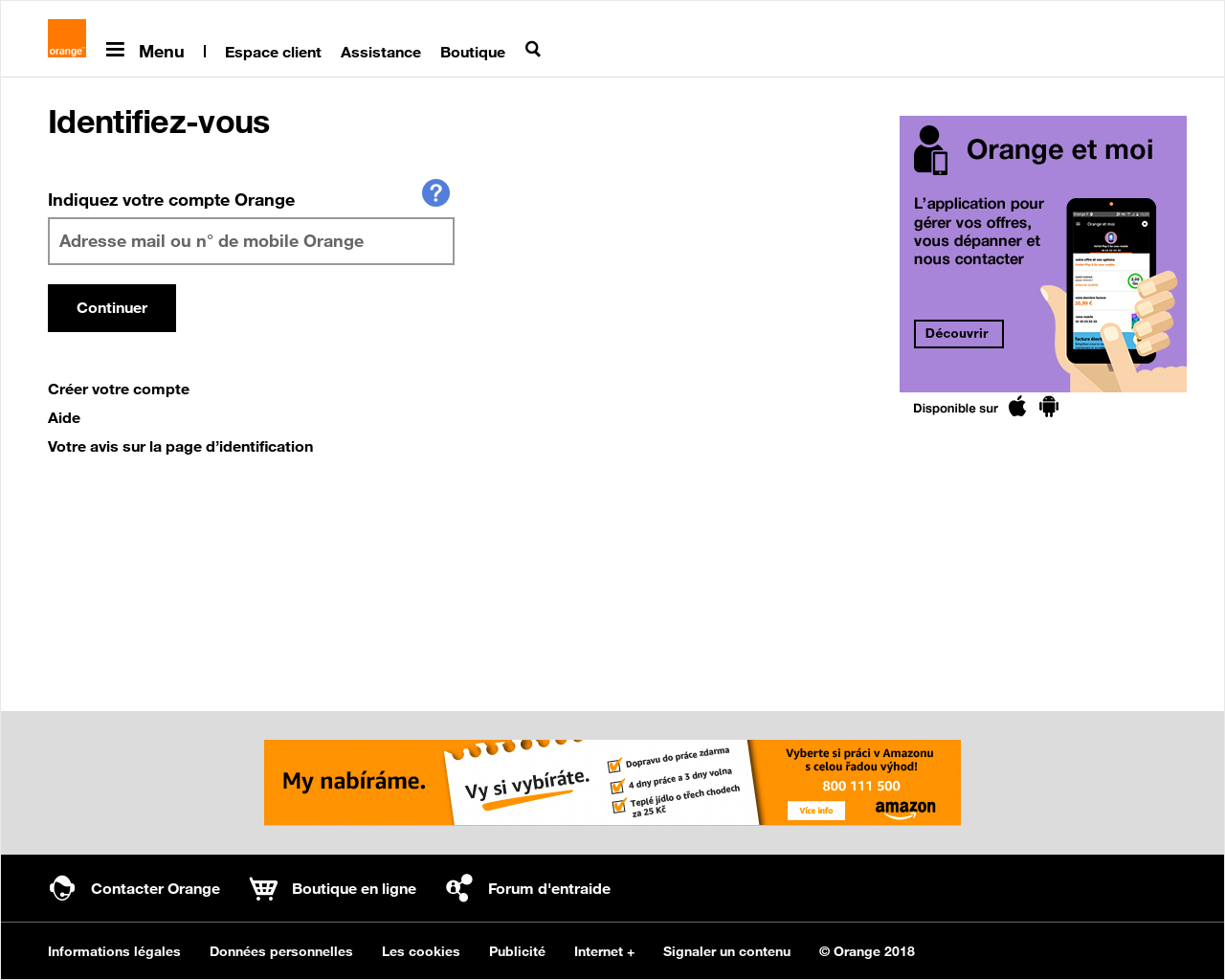

Orange.fr-kirjautumissivun phishing-versio

Orange.fr-kirjautumissivun phishing-versio Orange.fr-kirjautumissivun alkuperäinen versio

Orange.fr-kirjautumissivun alkuperäinen versio

Vertailun vuoksi nämä sivut näyttävättäysin erilaisella tavalla: haittaohjelma käyttää vanhentunutta Orange-sivuston suunnittelua, ja alkuperäisellä sivustolla on nykyaikaisempi ja turvallisempi, koska salasanaa pyydetään käyttäjältä toisessa vaiheessa, eikä samassa sivulla samanaikaisesti kirjautumisen kanssa.

Tietojenkalastelusivuston toimialueella on tietenkin hyvinalhainen suosio. Samalla Orange.fr: n nykyisen sivun luokitus on 7/10. Vaikka phishing-resurssin suunnittelu on hyvin samankaltainen kuin Orange.fr-sivuston edellinen versio, sitä ei ylläpidetä Orange.fr-sivustossa tai toisessa suositussa verkkotunnuksessa. Tämä tieto, joka osoittaa väärennettyjen verkkosivustojen mahdollisen vaaran, aloittaa protokollan perusteellisemmaksi tutkimukseksi.

Analyysi-alue orangefrance.weebly.com - sivuston phishing-versio. Näitä tietoja voidaan käyttää sen suosion arvioimiseen.

Analyysi-alue orangefrance.weebly.com - sivuston phishing-versio. Näitä tietoja voidaan käyttää sen suosion arvioimiseen.

Seuraava vaihe on suunnittelun todentaminen. Ensi silmäyksellä väärennettyjen verkkosivustojen pikselikohtainen vertailu todelliseen on melko riittävä. Se ei ole. Erilaista lähestymistapaa käytetään kuvan hajauttamisella. Tässä menetelmässä alkuperäinen kuva puristetaan pienempään kokoon säilyttäen samalla tarvittavat tiedot. Tuloksena on kiinteän kokoinen bittivektori, jossa on yksinkertainen metriikka. Tämän lähestymistavan ansiosta AI vertaa samantyyppisiä kuvia tietyn tilastollisen poikkeaman kanssa. Tämä tekniikka osoittautui kuitenkin vähemmän luotettavaksi ja virheelliseksi kuin odotettiin.

Se osoittautui paljon tehokkaammaksi menetelmäksitietokonenäön käyttö. Se auttaa tekoälyä saamaan tietoa kuvista tarkastelemalla yksityiskohtaisesti tiettyjä pikseleitä ja niiden ympäristöä. Tätä varten käytetään kuvaajia - numeerisia kuvauksia pikselin ympärillä olevan fragmentin suhteellisista muutoksista. Tämän prosessin avulla voit arvioida tarkemmin harmaan sävyjen vaihtelua, mukaan lukien gradientin havaitsemisen ja sen voimakkuuden määrittämisen.

Algoritmin valitsemat pikselit, nskiinnostavia kohteita voidaan verrata päivitettyyn kuvaustietokantaan niiden vastaanottamisen jälkeen. Pelkästään se tosiasia, että kuvassa on pikseleitä, jotka ovat samankaltaisia kuin toisen kuvan pikselit, ei kuitenkaan riitä päättelemään, että kuva vastaa tietokannassa olevaa. Tästä syystä "tilavarmennusta" käytetään kuvan yksittäisten pikselien välisten tilasuhteiden vertaamiseen.

a) Esimerkki pikselien pätevästä tilakokoonpanosta

a) Esimerkki pikselien pätevästä tilakokoonpanosta b) Esimerkki, joka hylättiin virheellisenä

b) Esimerkki, joka hylättiin virheellisenä

Paikkatarkistus on lähdevoimassa olevat tiedot, mutta lisätään lisätoimenpiteitä mahdollisten väärien positiivisten tulosten poistamiseksi, mukaan lukien kuvien hajautusten tarkistaminen.

Analysoi kiinnostavia kohteita sisältävässä kuvassateksti on täynnä ongelmia. Näissä kuvissa on oletuksena paljon liukuvärejä, koska kirjaimet ja tekstielementit luovat paljon reunoja. Pienikin kirjainkuvion alue sisältää monia kiinnostavia kohtia, mikä johtaa usein vääriin positiivisiin tuloksiin. Paikkavarmennus on tässä voimaton.

Tämän ongelman ratkaisemiseksi kehitettiinohjelmisto, joka kykenee analysoimaan tekstikuvioita. Näissä tapauksissa AI ei käytä pisteitä tällaisilta sivustoilta kuvien vertailussa.

Koko varmennusprosessi suoritetaan kokonaan sisäänautomaattinen tila. 99 %:ssa tapauksista se auttaa tunnistamaan phishing-sivuston alle kymmenessä sekunnissa, ja yhdistettyjä Avast-käyttäjiä estetään pääsemästä siihen.

Tietojenkalastelusivustot havaittiin

Nykyaikaiset phishing-sivustot ovat suuria huijareita. Tietoverkkorikolliset tekevät suuria ponnisteluja, jotta ne näyttävät todellisilta. Alla olevat esimerkit osoittavat, kuinka tietojenkalastelusivusto voi olla samanlainen kuin alkuperäinen.

Haitallisen version suunnittelusta puuttuu logotGoogle-sovellukset. Myös käyttäjän avatarin väreissä ja harmaan kirjautumismoduulin valintavaihtoehdoissa on pieniä eroja. Tietojenkalastelusivusto.

Haitallisen version suunnittelusta puuttuu logotGoogle-sovellukset. Myös käyttäjän avatarin väreissä ja harmaan kirjautumismoduulin valintavaihtoehdoissa on pieniä eroja. Tietojenkalastelusivusto. Google-kirjautumissivun vanha versio.

Google-kirjautumissivun vanha versio.

Tietojenkalastelusivustot ovat vuosien varrella merkittävästiparantunut ja näyttää erittäin vakuuttavalta. Jotkut heistä käyttävät jopa HTTPS-protokollaa, ja "vihreä lukko" selaimen palkissa antaa käyttäjille vääriä turvallisuustunteita.

Väärennetyn Applen kirjautumissivuston kuvakkeet eroavat hieman alkuperäisistä. Virallisella sivulla käytetään myös eri kirjasinta. Tietojenkalastelusivusto.

Väärennetyn Applen kirjautumissivuston kuvakkeet eroavat hieman alkuperäisistä. Virallisella sivulla käytetään myös eri kirjasinta. Tietojenkalastelusivusto. Apple ID -kirjautumissivu.

Apple ID -kirjautumissivu.

Tietojenkalastelusivulla on pieniä virheitätullut ilmeiseksi vain verrattuna alkuperäiseen, luotettavaan resurssiin. He eivät itsessään kiinnitä huomiota. Yritä muistaa nyt, mitä käytetyn palvelun kirjautumissivu näyttää usein. On epätodennäköistä, että pystyt esittämään mallia kaikilla sen yksityiskohdilla - ja väärennettyjä verkkosivustoja luovat petolliset.

Miten uhka leviää?

Linkit phishing-sivustoille lähetetään useimmiten tietojenkalasteluviesteissä, mutta ne löytyvät myös hakutuloksissa näkyvistä maksullisista mainoksista.

Useimmiten hyökkääjät luovat väärennettyjä sähköposteja tunnetuilta yrityksiltä, joihin käyttäjät luottavat: pankeilta, lentoyhtiöiltä, sosiaalisilta verkostoilta.

Toinen hyökkäysvektori on tekniikka, jota kutsutaan"Klikbeyt". Tietoverkkorikolliset käyttävät tätä tekniikkaa yleensä sosiaalisissa verkostoissa: käyttäjät näkevät houkuttelevan otsikon, kuten "Hanki ilmainen puhelin" tai "N-brändi uskomattomalla alennuksella" ja napsauttavat haitallista linkkiä.

Lisäksi hakkerit voivat hakkeroida tai luoda väärennettyjä tilejä suosittuihin ihmisiin ja lähettää haitallisia linkkejä heidän profiileihinsa ja viesteihinsä.

Mitä tapahtuu sen jälkeen, kun uhri on syönyt syöttiä?

Tietojenkalastelun tarkoitus on melkein minkä tahansa muunkyberhyökkäykset - taloudellisen hyödyn saaminen. Kun verkkorikollinen on saanut käyttäjän kirjautumistiedot tietojenkalastelusivuston kautta, hän voi käyttää niitä useilla eri tavoilla houkutussivun tyypistä riippuen. Jos se on haitallinen kopio rahoituslaitoksen - pankin tai PayPalin kaltaisen yrityksen - verkkosivustosta, hakkereilla on suora pääsy huijatun henkilön rahoihin.

Vastaanotettu väärin kirjautumiseen ja salasanaanLiikenteenharjoittajan verkkosivustolle, esimerkiksi UPS: lle tai FedExille, kirjautuminen ei tietenkään tuo välittömästi voittoja. Sen sijaan hyökkääjä voi yrittää käyttää yksityiskohtia saadakseen pääsyn muihin tileihin, joilla on arvokkaampaa tietoa - myös yrittää murtaa uhrin sähköposti. On tunnettua, että ihmiset asettavat usein saman salasanan kirjautuakseen eri palveluihin. Toinen tietoverkkorikollisten tulotapa on myydä varastettuja henkilötietoja.

Tämä on ns. ”Turhaa hyökkäystä” koskeva mekanismi. Internetissä on monia vanhentuneita WordPress-sivustoja. Niitä voidaan hakata halvalla hinnalla ja käyttää phishing-kampanjoihin. Tietokalastelutyökalujen käyttöönoton keskimääräiset kustannukset ovat 26 dollaria.

Miten suojautua

Onnistuneen phishing-hyökkäyksen ja tosiasian välilläYleensä kestää jonkin aikaa, ennen kuin kyberrikolliset käyttävät varastettuja yksityiskohtia. Mitä nopeammin uhka poistetaan, sitä enemmän mahdollisia uhreja voimme suojella. Jos käyttäjätunnus ja salasana on jo varastettu, käyttäjä voi vain vaihtaa ne ja niin nopeasti kuin mahdollista.

Miten suojautua yhdeltä menestyneimmältä tietoverkkotunnistustekniikalta - phishing:

- Ensinnäkin, asenna virustorjunta kaikkiin laitteisiin - PC, Mac, älypuhelimet ja tabletit. Virustentorjuntaohjelma on turvaverkko, joka suojaa verkon käyttäjiä.

- Älä seuraa epäilyttäviä linkkejäsähköpostiviestejä ja älä lataa niihin liitettyjä tiedostoja. Älä vastaa tällaiseen kirjeeseen, vaikka se olisi ensi silmäyksellä peräisin henkilöstä tai organisaatiosta, johon luotat. Sen sijaan ota yhteyttä vastaanottajaan eri viestintäkanavalla vahvistaaksesi, että viesti on tullut tästä lähteestä.

- Yritä syöttää sivuston osoite selaimessa kaikissa tapauksissa - tämä suojaa sinua vahingossa siirtymästä huijareiden luomaan versioon.

- HTTPS ei ole vihreä lukkovakuus. Tämä kuvake osoittaa vain, että yhteys on suojattu salauksella. Sivusto, johon olet sijoittautunut, voi olla väärennetty. Cybercriminals toteuttaa salauksen tietojenkalastelusivustoilla pettääkseen käyttäjät, joten on erityisen tärkeää tarkistaa ja tarkistaa käyttämäsi resurssin aitous.

Vuonna 2018 Avast-asiantuntijat tutkivathaitallisten sähköpostien lähettäminen hakkeroiduilta MailChimp-tileiltä, seksitietojenkalastelutapaukset ja GDPR-asetuksen täytäntöönpanoon liittyvät petolliset kampanjat. Tulevaisuudessa asiantuntijoiden mukaan tietojenkalasteluhyökkäysten määrä kasvaa. Uusia tapoja peittää luottamuksellisten käyttäjätietojen varastamiseen tähtäävien hyökkääjien toimet.